POP3, APOP, POP with SSL の設定

この記事の内容は Red Hat Linux 7.3 向けに書かれており古くなっている部分があります。

はじめに

sendmail を利用したメールサーバを構築につづき、ipop3 を利用した POP3 サーバを構築します。試した環境は、Redhat Linux 7.3 です。

sendmail は、メールの送受信を行ないます。受信といっても、サーバ上に受信されるところまでです。一般的な Windows や Macintosh などのクライアントマシン上のメールソフトでメールを読むためには、サーバから、メールを取り出さなくてはなりません。このときに使われるサービスが POP サービスです。現在よく使われているのはバージョン 3 なので、POP3 と呼ばれます。

Linux 上で動作する POP3 の実装としては、Qpopper が有名ですが、ここでは、Redhat Linux でインストールされる ipop3 を取り上げます。Qpopper をわざわざインストールするよりも簡単便利だと思います。また、応用として APOP, POP with SSL の設定についても取り上げます。

imap のインストール

ipop3 は、imap のパッケージに含まれています。imap がインストールされているかどうか、rpm コマンドで確認します。

$ rpm -q imap imap-2001a-10

上記のように imap のバージョンが表示されればインストールされています。インストールされていない場合は、セキュリティホールの修正された最新バージョンの imap を入手して、インストールします。

# wget ftp://rpmfind.net/linux/redhat/7.3/en/os/i386/RedHat/RPMS/imap-2001a-10.i386.rpm --passsive # rpm -K --nogpg imap-2001a-10.i386.rpm # rpm -ivh imap-2001a-10.i386.rpm

ipop3 の設定

ipop3 は、単独では動作せず、xinetd 経由で動作します。Redhat Linux 7.x では、xinetd 経由で動作するサービスは、/etc/xinetd.d/ ディレクトリに設定ファイルが置かれます。ipop3 の設定ファイルは、/etc/xinetd.d/ipop3 です。

この設定ファイルを vi エディタなどで開いて、disable の値を no に変更します。この作業は、設定ファイルを直接開かなくても、ntsysv コマンドからでも可能です。このあと、xinetd を再起動します。

# service xinetd restart

これで POP3 のサービスが利用できるようになったはずです。

動作確認

メールクライアントで、サーバからメールを取り出せるかどうか確認してください。うまくいかない場合は、メールクライアントの設定が間違っている可能性もありますが、サーバのファイアウォールの問題かもしれません。

ipchains コマンドで、ファイアウォールの設定を確認します。

# ipchains -L target prot opt source destination ports …(略)… ACCEPT tcp -y---- anywhere anywhere any -> pop3

上記のように pop3 の ポートへのアクセスが許可されている必要があります。pop3 にアクセスできないようになっている場合は、ipchains コマンドや、iptables コマンド、または lokkit コマンドで設定を追加する必要がありますが、ここでは説明を割愛します。

APOP の設定

APOP に対応するのは簡単で、/etc ディレクトリに cram-md5.pwd というテキストファイルを用意するだけです。

# vi /etc/cram-md5.pwd

このファイルに[ユーザ名](Tab)[パスワード]という形式で記述します。

user1 pass001% user2 p@ss2345

このファイルにはパスワードがそのまま書かれるので、誰からでも見える状態ではいけません。

# chmod 600 /etc/cram-md5.pwd

としてファイルのアクセス権を変更しておく必要があります。

このままでは管理者のみしかパスワードを変更できないので不便です。uw-imapd with cram-md5 and apop の導入 というページに mailpasswd というツールが公開されていますので、これを利用すると良いでしょう。

POP with SSL の設定

POP with SSL は POP over SSL とも呼ばれます。APOP は認証処理を暗号化したものですが、POP with SSL は認証処理だけでなく、通信自体が SSL で暗号化されるため、本文も盗聴されにくくなるのが特徴です。

もっとも、暗号化されるのはメールサーバとメールクライアントの間のみで、そのメールがメールサーバに到着するまでの経路では、暗号化されていなかったかもしれません。

また、対応しているメールクライアントも少なく、使われる機会が少ないのが現状です。

imap のパッケージをインストールしていれば、POP with SSL も簡単に試すことができます。設定ファイルは /etc/xinetd.d/pop3s です。このファイルの disable の値を no に変更して、xinetd を再起動します。

POP with SSL は 995 番ポートを利用しますので、ファイアウォールを構築している場合には、設定の変更が必要になります。 ipchains で一時的に設定を設定を追加するには次のようにコマンドを入力します。

# ipchains -I input 1 -j ACCEPT -p tcp -y -s 0/0 -d 0/0 pop3s

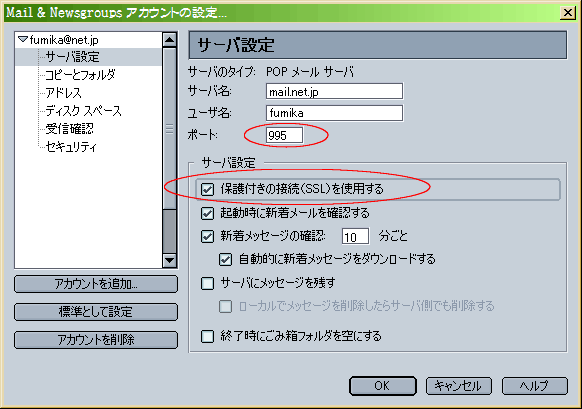

次に、POP with SSL を使えるように、メールクライアントの設定を変更します。以下は、Netscape 7.0x に附属のメールクライアントの設定です。

この状態でメールを受信してみます。通常の POP3 と同様に受信が出来るはずです。

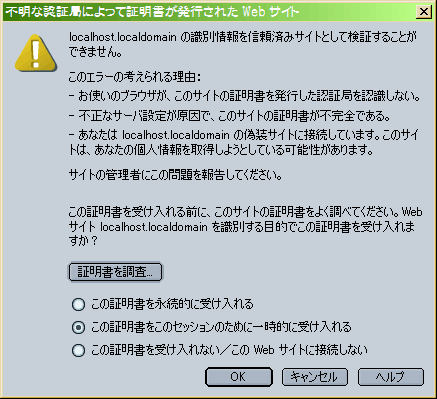

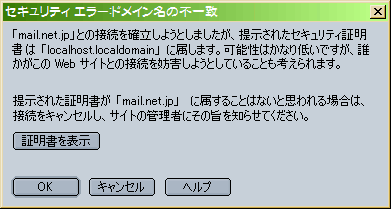

ただし、サーバの設定によっては、次のような警告メッセージが出ることがあります。

これらのメッセージは、サーバの SSL の設定が正しくなされていないか、無名の認証局などを使っているときに表示されます。これからもわかるように、POP with SSL のサーバを運用するには、Verisign 等の認証機関の発行した証明書が必要になりますので、費用が発生することになります。

もちろん独自の認証局を作って証明書を発行しても構いませんが、警告メッセージが表示されてしまいます。この場合、独自の証明書を信頼できるものとして、各クライアントに設定する必要が出てきます。このあたりも、POP with SSL の導入が進まない一因といえるでしょう。

コメントはまだありません

No comments yet.

Sorry, the comment form is closed at this time.